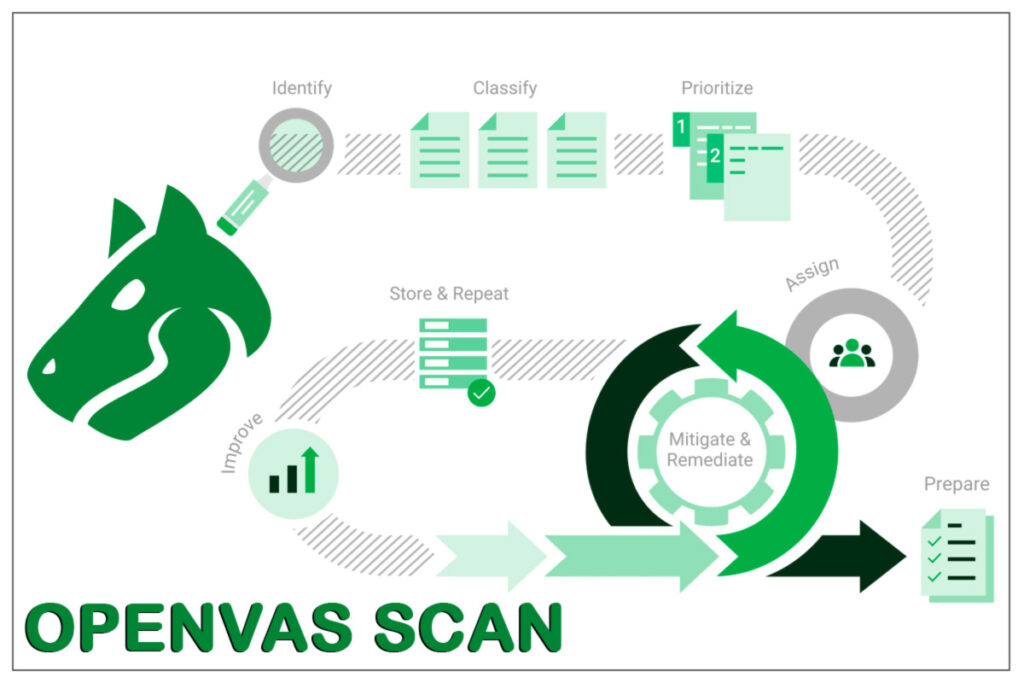

OpenVAS (Open Vulnerability Assessment Scanner), développé et maintenu par Greenbone, figure parmi les solutions open source les plus abouties. Il permet d’analyser réseaux, serveurs, services et équipements pour détecter ports ouverts, configurations défaillantes, CVE récentes ou certificats expirés. Contrairement aux outils commerciaux, sa version communautaire reste totalement gratuite, ce qui en fait un choix pertinent pour les PME, les indépendants ou les équipes techniques soucieuses de leur budget.

Ce scanner est né en 2005 d’un fork de Nessus, à l’époque où ce dernier passait en version propriétaire. Depuis, Greenbone l’a fait évoluer au sein de la suite Greenbone Vulnerability Management (GVM). En 2025, la société a même repositionné OPENVAS comme sa marque cœur pour les solutions ouvertes, soulignant sa maturité et son utilisation dans des environnements critiques. La base de tests (NVT) est mise à jour quotidiennement via le Greenbone Community Feed, avec une couverture solide des vulnérabilités récentes, y compris sur des systèmes Linux, Windows, applications web ou équipements réseau.

La méthode la plus simple et recommandée en 2026 reste l’installation via conteneurs Docker, qui évite les complications de dépendances. Commencez par installer Docker et docker-compose sur votre machine Linux (Debian/Ubuntu/Kali de préférence).

curl -f -O https://greenbone.github.io/docs/latest/_static/docker-compose.yml`), puis lancez `docker compose pull` suivi de `docker compose up -d`.docker compose exec -u gvmd gvmd gvmd --user=admin --new-password='VOTRE_MOT_DE_PASSE'`. L’outil propose des scans non authentifiés (pour une vue externe) et authentifiés (avec identifiants, pour une analyse plus profonde). Les rapports générés indiquent un niveau de criticité, des preuves de détection et souvent des pistes de correction. L’interface web (GSA) permet de créer des cibles, choisir des configurations (« Discovery » pour un inventaire rapide ou des profils plus complets) et programmer des analyses récurrentes. Des alternatives d’installation existent : conteneurs Docker officiels pour une mise en route rapide, paquets natifs sur Debian/Ubuntu/Kali, ou images virtuelles prêtes à l’emploi (OVAS FREE). Il faut toutefois compter sur une synchronisation initiale de la base qui peut prendre du temps et prévoir au minimum 4 Go de RAM (8 Go conseillés pour des réseaux plus vastes).

Comparé à Nessus (Tenable) ou Qualys, OpenVAS propose une personnalisation très poussée et zéro coût de licence, mais demande plus de maîtrise technique : l’interface est fonctionnelle sans être aussi simple que les solutions payantes, et la version communautaire n’inclut pas de support officiel. De nombreux retours soulignent son excellent rapport qualité-prix pour des audits internes, tout en rappelant qu’il ne remplace pas une stratégie complète de gestion des vulnérabilités (patch management, monitoring, etc.).

En pratique, OpenVAS reste un allié précieux pour découvrir par soi-même ce qu’un attaquant pourrait trouver. Il s’utilise exclusivement sur des systèmes dont on a l’autorisation explicite : scanner un réseau sans accord écrit peut être considéré comme une intrusion. Pour les structures plus importantes, les versions Enterprise de Greenbone ou des plateformes cloud complètent souvent cette base open source. Au final, c’est un outil qui privilégie la transparence et la maîtrise plutôt que la facilité immédiate.

Cet article a été modifié pour la dernière fois le 16 février 2026 10h37