Dans le domaine de la cybersécurité, où les menaces évoluent constamment, les professionnels ont besoin d’outils fiables pour valider leurs défenses. Al-Khaser, un projet open source hébergé sur GitHub, émerge comme une solution pratique pour tester l’efficacité des antivirus et des outils de détection des menaces avancées (EDR).

Lancé par le développeur Ayouf Faouzi, cet exécutable léger (à peine 2 Mo) simule des comportements typiques des malwares sans causer de dommages réels, permettant ainsi d’identifier les lacunes dans les systèmes de protection. Contrairement à des tests invasifs, Al-Khaser se concentre sur des techniques d’évasion documentées, inspirées de frameworks comme MITRE ATT&CK, pour une évaluation réaliste et non destructive.

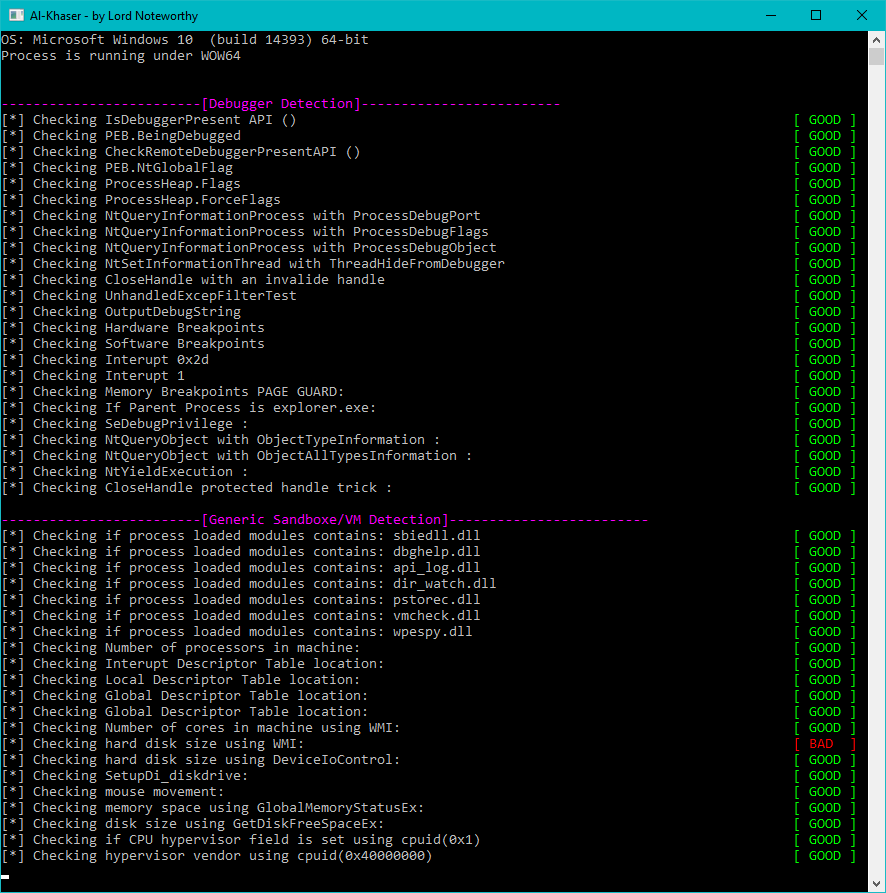

Le principe est simple : Al-Khaser exécute une batterie de vérifications pour détecter si un environnement d’analyse, comme une machine virtuelle ou un débogueur, est présent, et adapte ses actions en conséquence. Cela met en lumière les faiblesses des solutions qui se targuent d’utiliser l’intelligence artificielle, en démontrant que des méthodes classiques, telles que la mesure du temps d’exécution ou l’interrogation d’API Windows, peuvent encore passer inaperçues.

Parmi ses fonctionnalités phares, Al-Khaser intègre plus de 70 tests couvrant la détection de virtualisation (VMware, VirtualBox, QEMU), d’émulation, de sandboxes et de débogage. Par exemple, il peut vérifier le nombre de cœurs CPU ou les adresses MAC spécifiques aux hyperviseurs pour simuler une évasion VM. Les utilisateurs avancés apprécient les options en ligne de commande, comme `–check DEBUG –sleep 30` pour prolonger un test anti-débogage, rendant l’outil adaptable à divers scénarios. La dernière version, sortie en novembre 2024, affine ces mécanismes pour inclure des contournements plus sophistiqués, tout en maintenant une licence GNU pour une utilisation libre.

Dans la pratique, Al-Khaser trouve écho auprès des red teams et des passionnés de virtualisation. Sur des forums comme Reddit, des communautés VFIO l’emploient pour masquer des machines virtuelles lors de sessions gaming, testant ainsi la robustesse des anti-cheats comme BattlEye ou Vanguard. Pour les entreprises, c’est un atout en pentesting : en démontrant des vulnérabilités potentielles, il justifie des investissements en formation ou en outils plus performants, sans risquer de perturbations opérationnelles.

Toutefois, son usage exige prudence. Conçu pour des environnements isolés comme des VM dédiées, Al-Khaser peut déclencher des alertes intempestives s’il est lancé sur des systèmes de production, potentiellement menant à des faux positifs ou des enquêtes internes. Les experts recommandent une autorisation préalable et une exécution en mode test, pour éviter tout impact sur la productivité. En somme, cet outil n’est pas un malware, mais un révélateur honnête des limites actuelles en cybersécurité.

Disponible gratuitement sur GitHub, Al-Khaser invite les responsables IT à une auto-évaluation proactive. À l’heure où les attaques sophistiquées se multiplient, adopter de tels benchmarks open source renforce la résilience numérique, tout en favorisant une communauté collaborative autour de la défense.