Les géants du gaming, Electronic Arts et Activision, secouent le monde du PC avec des exigences techniques renforcées pour leurs prochains blockbusters. Battlefield 6 et Call of Duty: Black Ops 7 nécessiteront Secure Boot et TPM 2.0 sur Windows pour fonctionner.

Ces mesures, liées aux systèmes anti-triche Javelin (Battlefield 6) et Ricochet (Call of Duty), visent à sécuriser l’expérience en ligne, mais elles soulèvent aussi des questions sur la vie privée et la stabilité des systèmes. On fait le point sur ce que ça implique.

Pourquoi Secure Boot et TPM 2.0 ?

Secure Boot empêche le chargement de programmes non signés au démarrage, ce qui garantit que seuls les pilotes et firmwares authentifiés s’exécutent. Le TPM (Trusted Platform Module) 2.0, une puce de sécurité intégrée à la plupart des PC modernes, permet d’identifier de manière unique le matériel pour détecter toute altération. Ces technologies sont au cœur des systèmes anti-triche comme Javelin ou Ricochet, qui bannissent les tricheurs en s’appuyant sur des identifiants matériels (HWID). Impossible de contourner un ban sans changer de matériel ! Ces outils sont déjà utilisés dans des jeux comme Valorant (Vanguard) ou Fortnite (Easy Anti-Cheat).

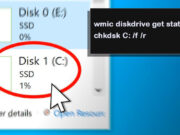

Si votre PC est récent et capable de faire tourner Battlefield 6 ou Call of Duty: Black Ops 7, il supporte probablement Secure Boot et TPM 2.0. Ces fonctionnalités sont activées par défaut sur les machines vendues depuis 2021, notamment celles sous Windows 11, qui exige déjà le TPM. Windows 10, dont le support s’arrête en octobre 2025, encourage également leur activation. Pas de panique donc : si votre config est à jour, vous êtes prêt. En revanche, les utilisateurs de configurations plus anciennes ou personnalisées pourraient devoir activer ces options dans le BIOS/UEFI.

Les systèmes anti-triche opérant au niveau du noyau (kernel) posent des risques. En 2022, des attaques de ransomware ont exploité le pilote anti-triche de Genshin Impact pour désactiver des antivirus. Des failles similaires ont touché des titres Call of Duty, avec des attaques de type Remote Code Execution (RCE) ou Remote Access Trojans (RAT), comme celle visant COD: WWII en juillet 2025. Ces outils, bien qu’efficaces contre les tricheurs, peuvent être des portes d’entrée pour des malwares ou causer des plantages système, comme l’incident CrowdStrike de 2023, lié à un code de niveau noyau défaillant.

Et pour les utilisateurs Linux ?

Sur Linux, Secure Boot est optionnel et peut poser problème avec des ISO non signées ou des noyaux personnalisés. Les joueurs en dual-boot Windows/Linux devront peut-être jongler avec les paramètres du BIOS pour activer Secure Boot sans bloquer leur système Linux. Le TPM, bien que compatible, reste moins courant dans cet écosystème. Valve travaille toutefois à améliorer la compatibilité des jeux avec Linux via Proton, ce qui pourrait simplifier les choses pour Battlefield 6 et Call of Duty sur Steam Deck ou autres distributions.

Ces exigences reflètent une tendance croissante : les éditeurs misent sur des technologies comme Secure Boot et TPM pour sécuriser leurs jeux, surtout avec la fin imminente du support de Windows 10. Mais donner un accès au niveau noyau à des logiciels tiers soulève des inquiétudes sur la confidentialité (fingerprinting matériel) et la stabilité. Si l’objectif est de garantir des parties équitables, le coût en termes de sécurité système et de liberté pour les utilisateurs mérite réflexion. À vous de peser le pour et le contre avant de plonger dans ces champs de bataille virtuels.