Dans un monde où la cybersécurité galope plus vite que les menaces, Deep Eye débarque comme un allié inattendu : un scanner open source qui réunit quatre géants de l’IA, OpenAI (GPT), Anthropic (Claude), xAI (Grok) et Meta (via Ollama pour Llama), pour chasser les failles sur sites web et API.

Lancé fin octobre 2025 sur GitHub par un développeur anonyme sous le pseudo zakirkun, cet outil Python gratuit (licence MIT) automatise le pentesting en exploitant les atouts de chaque modèle : la créativité de GPT pour des payloads ingénieux, la rigueur de Claude pour analyser les frameworks, la rapidité locale de Llama sans frais d’API, et même Grok pour des tâches basiques. Avec déjà une centaine de stars sur GitHub en quelques jours, il buzz sur X comme une « équipe d’Avengers anti-hacks », selon des posts récents d’experts en sécu.

Le secret de Deep Eye ? Une collaboration forcée entre ces IA rivales, qui switchent dynamiquement selon le besoin. L’outil commence par une reco passive, OSINT via Google Dorks, énumération DNS, chasse aux sous-domaines, avant de tester plus de 45 vecteurs d’attaque. On parle SQLi (y compris blind et time-based), XSS, injections de commandes, SSRF, XXE, traversées de chemins, CSRF, mais aussi des modules avancés comme l’OWASP API Top 10, les failles GraphQL (introspection, attaques en batch), les bugs de logique métier (manips de prix, races conditions) ou les uploads de fichiers malveillants.

Ce qui impressionne, c’est l’approche éthique : Deep Eye « manipule » légitimement les garde-fous des IA pour produire du code sensible en pentest autorisé, sans franchir la ligne rouge. Inspiré de compilations comme Offensive AI sur GitHub, il intègre aussi de la détection d’anomalies via ML et des tests WebSocket (validation d’origine, injections). Les rapports finaux ? Pro, en PDF, HTML ou JSON, avec résumés exécutifs, alertes temps réel (Slack, Discord) et même des charts interactifs pour visualiser les risques.

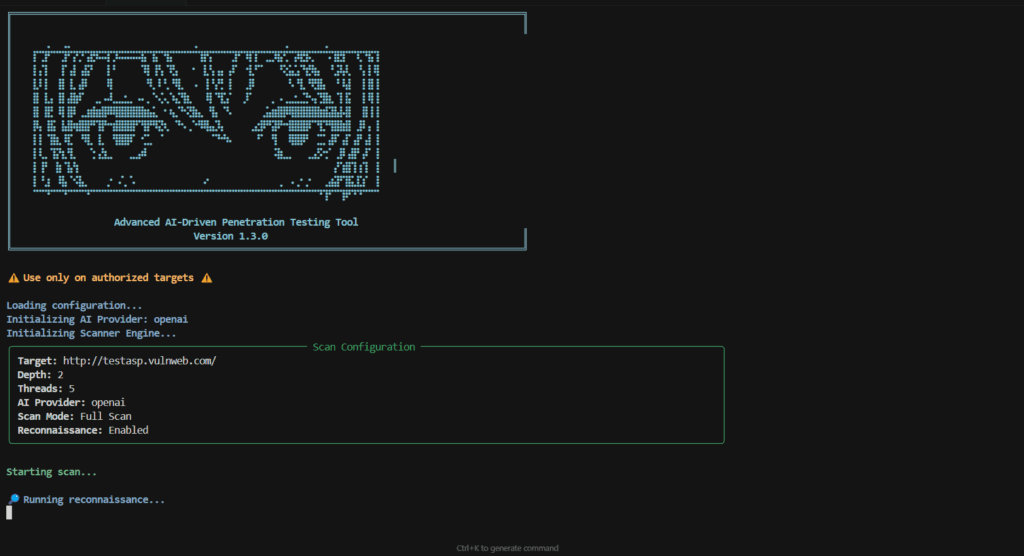

L’installation est un jeu d’enfant car il suffit de cloner le repo (`git clone https://github.com/zakirkun/deep-eye.git`), de lancer le script d’install (PowerShell sous Windows, bash ailleurs), d’ajouter vos clés API dans config.yaml, et hop : `python deep_eye.py -u https://votre-site.com`. Options comme le mode verbose ou full-scan pour creuser plus profond. Mais attention c’est pour usage légal only, sur vos propres assets ou avec un ROE écrit. Sans ça, c’est du hacking pur et simple, passible de sanctions.

Au final, Deep Eye n’est pas un remplaçant aux pentesters humains, mais un accélérateur malin pour les audits pros ou les devs solo. Testez-le sur un lab comme DVWA : ça pourrait bien changer votre routine de chasse aux bugs.