Imaginez un malware qui prend le contrôle de votre ordinateur avant même que Windows ne se lance. C’est exactement ce que fait un bootkit, une menace informatique aussi discrète que redoutable. Ce type de logiciel malveillant s’installe dans les entrailles de votre machine, là où les antivirus classiques ont du mal à aller fouiller.

Dans cet article, on vous explique ce qu’est un bootkit, comment il fonctionne, pourquoi il est si difficile à déloger, et surtout, comment vous en protéger. On va aussi jeter un œil à quelques exemples pour mieux comprendre cette menace qui plane sur nos PC.

Un bootkit, c’est quoi exactement ?

Un bootkit, c’est un peu comme un voleur qui s’infiltre chez vous avant que vous n’ayez eu le temps d’activer l’alarme. Ce malware s’attaque à la phase de démarrage de votre ordinateur, en ciblant soit le Master Boot Record (MBR) sur les anciens systèmes, soit le firmware UEFI sur les machines plus modernes. Une fois en place, il peut charger du code malveillant dès que vous allumez votre PC, bien avant que votre système d’exploitation ou votre antivirus ne puisse réagir.

Ce qui rend les bootkits si spéciaux, c’est leur capacité à se rendre quasi invisibles. Ils se glissent dans le processus de démarrage pour manipuler le système à un niveau très bas, là où les outils de sécurité classiques n’ont pas encore pris la main. Et donc, ils peuvent espionner vos faits et gestes, voler vos données, installer d’autres malwares ou même bloquer totalement l’accès à votre machine.

Comment ça marche, et pourquoi c’est si compliqué à détecter ?

Un bootkit s’active dès que vous allumez votre ordinateur, avant que Windows ou Linux ne commence à charger. Il s’incruste dans la chaîne de démarrage, souvent en modifiant le MBR ou les fichiers du bootloader UEFI. Une fois en place, il peut injecter du code malveillant directement dans le noyau du système, contourner les protections comme Secure Boot, et même se faire passer pour un composant légitime grâce à des signatures numériques falsifiées.

Ce qui rend les bootkits si difficiles à repérer, c’est qu’ils opèrent en dehors du cadre habituel du système d’exploitation. Les antivirus, qui se lancent après le démarrage, ont du mal à les détecter. Pire encore, certains bootkits, comme BlackLotus, peuvent survivre à un formatage complet du disque ou à une réinstallation de l’OS si le firmware n’est pas nettoyé. Selon une analyse de Kaspersky, les bootkits modernes exploitent des failles dans l’UEFI pour rester persistants, même sur des systèmes à jour.

Quelques bootkits qui ont marqué les esprits

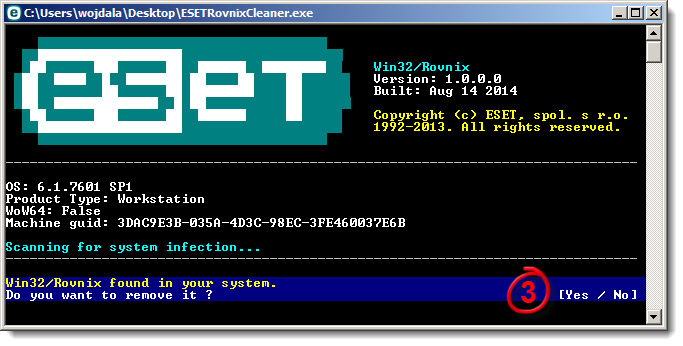

Les bootkits ne datent pas d’hier, et certains ont laissé une trace dans l’histoire de la cybersécurité. Par exemple, TDL4 (Alureon), très actif dans les années 2010, infectait le MBR pour cacher des malwares et détourner le trafic réseau, en particulier sur Windows XP et 7. Rovnix, découvert vers 2012, visait les données bancaires en interceptant les sessions de navigation. Plus destructeur, Petya (et sa variante NotPetya) remplaçait le bootloader par un faux écran pour chiffrer le disque et bloquer l’accès au système.

Avec l’arrivée de l’UEFI, les bootkits ont évolué. LoJax, repéré en 2018 par ESET, est l’un des premiers à avoir attaqué directement le firmware UEFI, dans une campagne d’espionnage attribuée au groupe APT28. Plus récemment, BlackLotus a fait parler de lui en exploitant une faille (CVE-2022-21894) pour désactiver Secure Boot et BitLocker, même sur des PC modernes. Ce bootkit, vendu sur des forums underground, montre à quel point ces malwares sont devenus sophistiqués. Enfin, CosmicStrand, découvert en 2022, s’attaque au firmware de certaines cartes mères, prouvant que même un changement de disque dur ne suffit pas toujours à s’en débarrasser.

Les dégâts que peut causer un bootkit

Un bootkit, c’est un peu comme un marionnettiste qui tire les ficelles de votre PC. Il peut espionner vos frappes au clavier, voler vos mots de passe, installer des ransomwares ou des trojans, ou encore rendre votre machine instable. Certains, comme Petya, vont jusqu’à bloquer complètement l’accès à vos données. D’autres, plus discrets, servent de porte d’entrée pour des malwares secondaires, transformant votre ordinateur en une base d’attaque sans que vous ne vous en rendiez compte.

Comment se protéger contre ces menaces ?

Heureusement, il existe des moyens de se prémunir contre les bootkits. Voici quelques conseils pratiques pour renforcer la sécurité de votre PC :

- Activez Secure Boot : Présent sur les systèmes UEFI, Secure Boot vérifie que chaque composant chargé au démarrage est signé numériquement par un éditeur de confiance. Cela empêche les bootkits de s’exécuter. Vérifiez dans les paramètres de votre BIOS/UEFI que cette option est activée (et ne la désactivez jamais !).

- Mettez à jour votre firmware : Les fabricants publient régulièrement des correctifs pour combler les failles exploitées par les bootkits, comme celle utilisée par BlackLotus. Consultez le site de votre constructeur (Dell, HP, Lenovo, etc.) pour télécharger la dernière version du firmware.

- Utilisez un antivirus avec ELAM : Les antivirus compatibles avec Early Launch Anti-Malware (comme Microsoft Defender) scannent les pilotes au démarrage pour bloquer les composants malveillants. Assurez-vous que votre antivirus est à jour.

- Soyez prudent avec les supports externes : Les bootkits peuvent se propager via des clés USB ou des disques infectés. Évitez de brancher des périphériques douteux et scannez-les avant usage.

- Sauvegardez régulièrement : Une sauvegarde sur un disque externe ou dans le cloud peut vous sauver si un bootkit bloque l’accès à vos données. Selon TechRadar, une sauvegarde hors ligne est particulièrement efficace contre les ransomwares comme Petya.

Et si votre PC est déjà infecté ?

Supprimer un bootkit, c’est un peu comme déloger un squatteur bien installé. Si votre système utilise un MBR, un formatage complet et une réécriture du MBR peuvent suffire. Pour les systèmes UEFI, c’est plus compliqué : il faudra peut-être réinitialiser le firmware ou le flasher avec une version propre. Des outils comme Microsoft Defender Offline, ESET SysRescue Live ou un LiveCD Linux peuvent aider à analyser et nettoyer le système en dehors de l’environnement infecté. Dans les cas extrêmes, un professionnel en cybersécurité peut être nécessaire pour restaurer le firmware.

En résumé, les bootkits sont des malwares vicieux qui s’attaquent au cœur de votre PC. Mais avec un peu de prévention, Secure Boot activé, mises à jour régulières, et un bon antivirus, vous pouvez garder une longueur d’avance.