Une faille critique dans le serveur Telnet de GNU InetUtils, identifiée sous le code CVE-2026-24061, continue de menacer des centaines de milliers de systèmes connectés à internet. Révélée récemment, cette vulnérabilité permet à des attaquants de contourner l’authentification et d’accéder à distance en mode administrateur sans mot de passe.

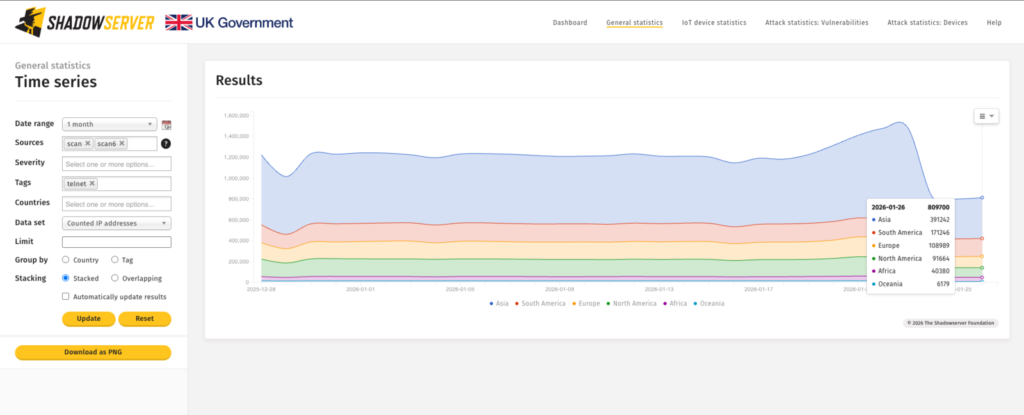

Selon les dernières données de la fondation Shadowserver, environ 800 000 adresses IP présentent encore des empreintes Telnet accessibles publiquement, malgré une baisse rapide observée ces derniers jours, passant de 1,48 million à 809 700 entre le 23 et le 26 janvier. Cette exposition massive, principalement en Asie (380 000 cas), en Amérique du Sud (170 000) et en Europe (100 000), met en lumière les retards dans la sécurisation des infrastructures legacy.

Telnet, un protocole de communication datant des années 1970, était autrefois standard pour les connexions distantes mais a été largement supplanté par SSH en raison de son absence de chiffrement. La faille touche les versions 1.9.3 à 2.7 de GNU InetUtils, avec un correctif disponible depuis la version 2.8 publiée le 20 janvier. Des outils d’exploitation proof-of-concept circulent déjà, intégrés dans des campagnes de scans automatisés détectées par des observateurs comme GreyNoise. Historiquement, Telnet expose les identifiants en clair, facilitant les interceptions par des attaques man-in-the-middle, et son utilisation persistante s’explique souvent par des équipements anciens ou mal configurés dans les réseaux industriels et IoT.

Les risques associés sont élevés car un accès non autorisé peut mener à des compromises complètes de systèmes, avec potentiellement des fuites de données sensibles ou l’installation de malwares. Bien que non toutes les instances exposées ne soient vulnérables (les scans de Shadowserver cartographient uniquement les services accessibles sur le port 23/TCP), les attaques opportunistes se multiplient, exploitant cette surface d’attaque élargie.

Pour éviter ces menaces, les experts recommandent de désactiver immédiatement Telnet si possible, de bloquer le port 23 via des pare-feu, et d’appliquer manuellement les patches pour les systèmes affectés. Migrer vers des alternatives sécurisées comme SSH reste la meilleure solution à long terme. J’encourage à la fin les administrateurs à surveiller leurs réseaux via des outils dédiés, afin d’anticiper et de réduire les risques dans un écosystème numérique de plus en plus interconnecté.

Cet article a été modifié pour la dernière fois le 27 janvier 2026 15h24