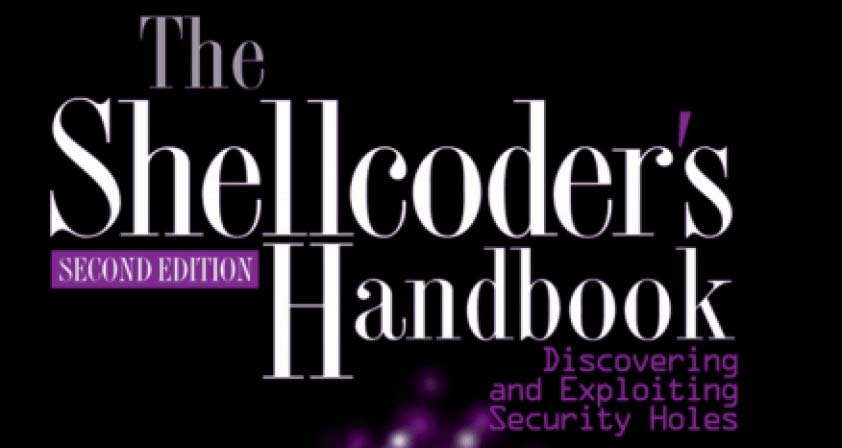

Ce livre est pour ceux qui sont convaincus que le piratage informatique, l’apprentissage et le savoir faire est une combinaison indispensable pour exploiter les failles informatiques, pour survivre sur les réseaux informatiques ou pour protéger un système d’exploitation que ce soit d’un smartphone, d’un PC ou d’une voiture autonome.

Il est plutôt dédié aux gens du domaine initiés, les chercheurs en sécurité informatique, les hackers qui cherche comment exploiter les failles, les développeurs et programmeurs qui encaissent déjà quelques milliers de ligne de code. Si donc vous êtes à l’aise en programmation et ses concepts, en assembleur (asm : langage machine), en C et C++, en Linux et son environnement ainsi en programmation de son shell, en JAVA, en Perl ou en Python…etc vous pouvez enfin essayer de le télécharger et de le lire tranquillement devant votre ordinateur.

Et sans blague, ce livre, The Shellcoders’s Handbook vous explique comment découvrir et exploiter des failles de sécurité sans introductions ni présentations de base . Pire encore, je l’ai pas trouvé en Français, faut compter donc sur vos bagages linguistique en anglais, si non vous ne vous en sortirez pas comme ça.

Le livre dans sa deuxième édition est disponible en vente sur Amazon à 23,98€ en cliquant sur ce lien, je vous encourage vivement de l’acheter si cela vous intéresse, si non si non, il circule en version piratée sur les sites d’uploads et de partage des fichiers et les moteurs de recherche des torrents ou sur Utorrent.

Et voila un lien que j’ai trouvé sur le net : The Shellcoders’s Handbook , pensez à utiliser une machine virtuelle et analyser le fichier sur VirusTotal avant de télécharger un programme sur ce genre de sites de partage des fichiers.

Le contenu du livre :

Chapter 1 Before You Begin

Chapter 2 Stack Overflows

Chapter 3 Shellcode

Chapter 4 Introduction to Format String Bugs

Chapter 5 Introduction to Heap Overflows

Chapter 6 The Wild World of Windows

Chapter 7 Windows Shellcode

Chapter 8 Windows Overflows

Chapter 9 Overcoming Filters

Chapter 10 Introduction to Solaris Exploitation

Chapter 11 Advanced Solaris Exploitation

Chapter 12 OS X Shellcode

Chapter 13 Cisco IOS Exploitation

Chapter 14 Protection Mechanisms

Chapter 15 Establishing a Working Environment

Chapter 16 Fault Injection

Chapter 17 The Art of Fuzzing

Chapter 18 Source Code Auditing: Finding Vulnerabilities in C-Based Languages

Chapter 19 Instrumented Investigation: A Manual Approach

Chapter 20 Tracing for Vulnerabilities

Chapter 21 Binary Auditing: Hacking Closed Source Software

Chapter 22 Alternative Payload Strategies

Chapter 23 Writing Exploits that Work in the Wild

Chapter 24 Attacking Database Software

Chapter 25 Unix Kernel Overflows

Chapter 26 Exploiting Unix Kernel Vulnerabilities

Chapter 27 Hacking the Windows Kernel