Le test d’intrusion (ou pentest) est un processus de simulation d’une attaque informatique sur un système ou un réseau. Il permet de détecter et de corriger les vulnérabilités qui pourraient être exploitées par des pirates.

Il existe de nombreux outils de test d’intrusion disponibles, chacun avec ses propres avantages et inconvénients. Dans cet article, nous allons présenter les meilleurs outils de test d’intrusion en 2023, en fonction de leurs fonctionnalités, de leur puissance, de leur efficacité et de leur facilité d’utilisation.

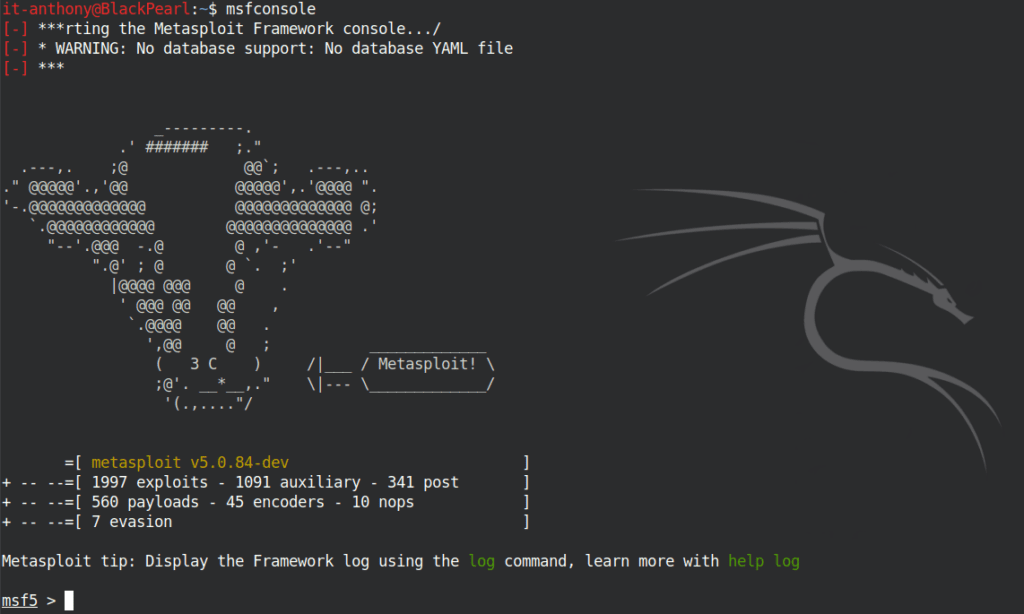

Metasploit

Metasploit (Nous l’avons déjà présenté auparavant) est un framework de test d’intrusion open source qui permet de détecter et exploiter les vulnérabilités de sécurité des systèmes informatiques. Il est utilisé par les professionnels de la sécurité pour tester la sécurité de leurs propres systèmes, mais également par les pirates informatiques pour pénétrer dans les systèmes d’autres personnes et lancer des attaques automatisées.

Il est l’un des outils de test d’intrusion les plus populaires et les plus complets avec une vaste bibliothèque de modules d’attaque qui couvrent un grand nombre de vulnérabilités. Cette bibliothèque n’est qu’une grande base de données de modules d’exploitation, de payloads et de scripts de post-exploitation et de code à exécuter à distance, et qui peuvent être utilisés pour automatiser les tests de sécurité. Avec Metasploit, vous pouvez effectuer des tests de pénétration sur vos propres systèmes pour découvrir les vulnérabilités avant qu’un pirate informatique ne le fasse.

Pour utiliser Metasploit, vous pouvez lancer des commandes et interagir avec les différents modules à travers l’interface principale MSFconsole.

Le framework permet de faire énormément de choses comme scanner et collecter des informations sur une machine cible, détecter et exploiter les vulnérabilités, augmenter les privilèges d’un système d’exploitation, installer une porte dérobée pour maintenir un accès persistant, utiliser la technique de “Fuzzing” pour tester la robustesse d’un logiciel, utiliser des outils de reverse engineering pour contourner les logiciels de sécurité, utiliser des payloads pour exécuter des commandes à distance sur les systèmes compromis, utiliser des outils de pivot pour propager l’accès à d’autres systèmes connectés, effacer les traces et les journaux pour dissimuler les activités malveillantes.

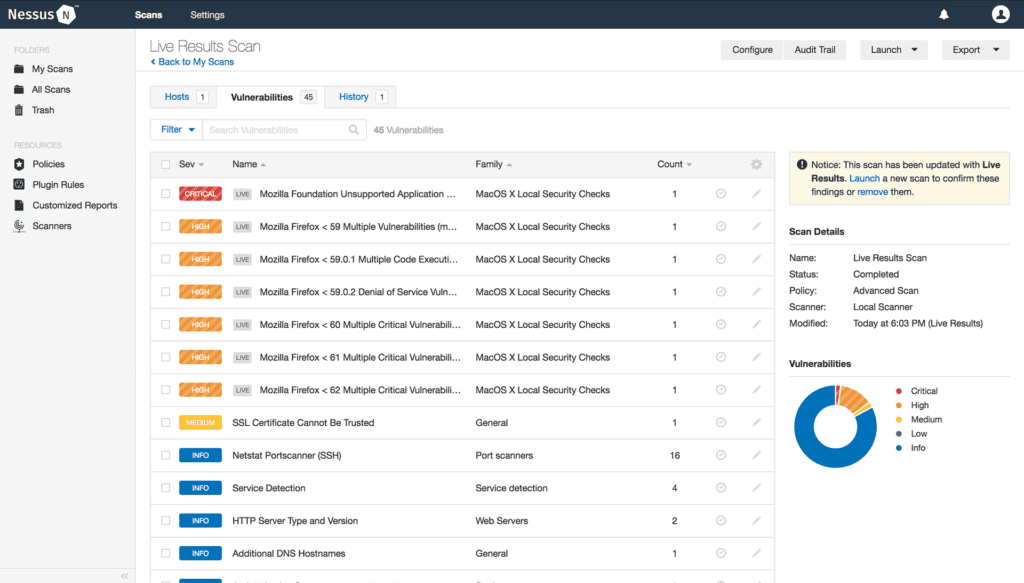

Nessus

Nessus est un autre outil de test d’intrusion, un scanner de vulnérabilités qui permet de détecter les vulnérabilités connues sur un système ou un réseau. Il est l’un des scanners de vulnérabilités les plus populaires et les plus complets tout comme Metasploit. Nessus dispose d’une base de données de vulnérabilités en constante évolution.

Nessus est fourni avec des modèles prédéfinis qui peuvent être personnalisés par les utilisateurs pour rechercher des vulnérabilités critiques. L’outil de test permet de générer des rapports sur les types de vulnérabilité, les exporter dans une gamme de formats de fichiers, notamment CSV, HTML et XML, trier les données par client ou équipe et les partager par e-mail après chaque analyse et scanne pour améliorer la transparence des processus.

Pour utiliser Nessus, vous devez installer le logiciel sur votre ordinateur et configurer les paramètres pour qu’il fonctionne correctement. Vous pouvez ensuite lancer une analyse pour détecter les vulnérabilités sur votre système ou votre réseau.

Nessus est disponible en trois versions différentes dont deux sont payantes : Nessus Essentials, Nessus Professional et Tenable.io. Nessus Essentials est le seul qui est gratuit et qui permet aux utilisateurs d’analyser et de scanner jusqu’à 16 adresses IP. Nessus Professional permet aux utilisateurs de scanner autant d’adresses IP que nécessaire, tandis que Tenable.io permet aux entreprises de déployer un nombre illimité de tests.

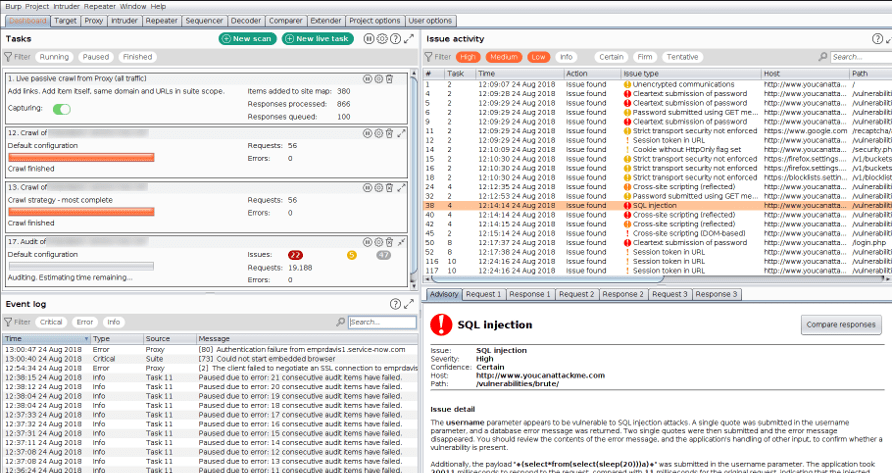

La suite de test d’intrusion Burp Suite

Burp Suite est un outil dédié à l’audit de sécurité des plateformes web (Analyse des applications web). Il est développé par l’entreprise PortSwigger et est considéré comme l’outil incontournable pour auditer une application web.

Il est disponible en version gratuite, qui inclut le proxy, le repeater et l’intruder (mais de manière limitée). Les fonctions principales de Burp Suite sont un proxy web et un scanner de vulnérabilité web qui est inclus dans la version payante mais malheureusement pas dans la version gratuite (Community Edition).

L’outil répond au besoin premier d’un professionnel de l’audit : accéder aux échanges entre le navigateur et le serveur web, afin de comprendre l’architecture et le fonctionnement de la solution à auditer. Grâce à ses différentes fonctionnalités configurables facilement, il est le couteau suisse d’un pentester.

Le fonctionnement global de Burp est pensé de façon modulaire. Certains de ses modules sont installés par défaut sur le logiciel. Ce sont les modules essentiels à la conduite d’un audit. D’autres modules complémentaires nommés extensions sont disponibles au téléchargement.

Le prix de Burp Suite dépend du type d’édition que vous choisissez. Il existe trois éditions différentes :

- Burp Suite Community Edition : C’est une version gratuite qui inclut le proxy web, le Burp Intruder, quelques outils essentiels notamment le Repeater, le Decoder, le Sequencer, et enfin le Comparer. Elle est limitée en termes de fonctionnalités.

- Burp Suite Professional Edition : Cette édition coûte 399 $/an et offre des fonctionnalités avancées telles que l’automatisation des tâches répétitives, la personnalisation des rapports et l’intégration avec d’autres outils.

- Burp Suite Enterprise Edition : Cette édition coûte 3999 $/an et est destinée aux grandes entreprises qui ont besoin d’une solution complète pour la gestion des tests de sécurité

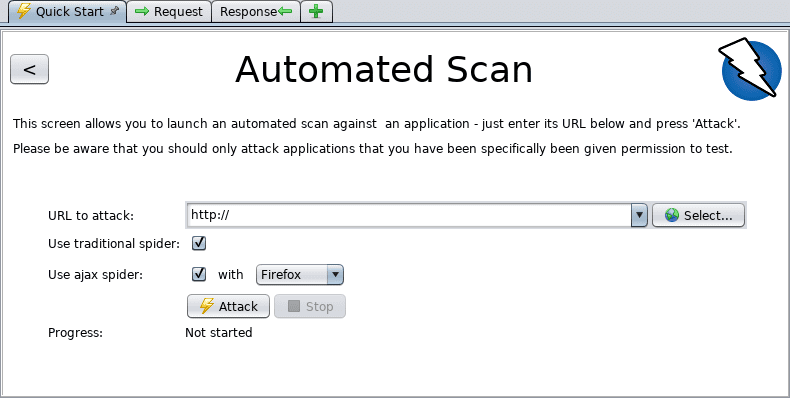

L’outil de test d’intrusion ZAP

Burp Suite n’est pas le seul logiciel à proposer les fonctionnalités de test d’intrusion, le scanner de vulnérabilité et le proxy web. En effet, l’outil ZAP développé par l’OWASP ou encore VEGA proposent les mêmes fonctionnalités. Cependant, par sa modularité avec ses extensions, son ergonomie et sa communauté active (qui développe de nouvelles extensions et créée de la documentation détaillée sur les modules), Burp est devenu un outil de référence dans sa catégorie.

Zap, ou ZAP pour Zed Attack Proxy, est donc un autre outil de test d’intrusion mais qui est gratuit et open source développé par OWASP. Il est utilisé pour détecter et exploiter les vulnérabilités de sécurité des applications Web. Il fonctionne comme un proxy entre le navigateur Web et le serveur Web. Il intercepte tout le trafic entre les deux et analyse le trafic pour détecter les vulnérabilités. Zap utilise une variété de techniques tout comme les autres outils de pentest pour détecter les vulnérabilités, notamment la fuzzing, l’analyse des vulnérabilités connues et l’analyse des vulnérabilités contextuelles.

Il propose beaucoup de fonctionnalités, notamment la découverte de vulnérabilités sur les applications Web, la priorisation des vulnérabilités, la génération de rapports et l’intégration avec d’autres outils de sécurité. Il propose également une variété d’extensions qui peuvent être utilisées pour étendre ses fonctionnalités.

Zap est un outil gratuit et open source facile à utiliser et à configurer et que vous pouvez le télécharger et l’utilisé sans frais. Zap est facile à utiliser et à configurer.

Cependant, il convient de noter que cet outil de test d’intrusion et de pénétration peut être moins performant que certains outils commerciaux en termes de détection des vulnérabilités.

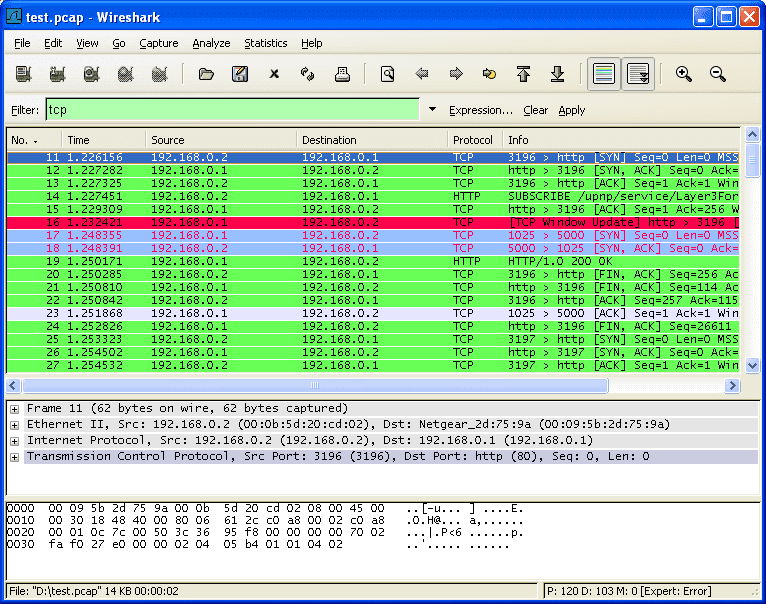

Wireshark

Wireshark est un outil d’analyse de paquets gratuit et open source développé par la Fondation Wireshark. Il est utilisé pour capturer, analyser et décoder le trafic réseau. L’outil fonctionne en capturant les paquets réseau sur un réseau ou sur un ordinateur et il est capable de capturer le trafic sur une interface réseau physique ou virtuelle.

Wireshark utilise une variété de techniques et fonctionnalités pour analyser le trafic réseau, notamment la capture de trafic réseau, l’analyse de trafic réseau, la génération de rapports et l’intégration avec d’autres outils de sécurité. Il propose également une variété d’extensions qui peuvent être utilisées pour étendre ses capacités et fonctionnalités.

Wireshark est un outil gratuit et open source qu’on peut télécharger et utiliser sans débourser un centime. Wireshark est très puissant et complet, ce qui en fait un choix idéal pour les professionnels de la sécurité, les ingénieurs réseau et les passionnés de technologie.

Par contre, il convient de noter que Wireshark peut être complexe à utiliser pour les débutants et peut générer un grand volume de données, ce qui peut rendre difficile l’analyse.

Kali Linux

Kali Linux est une distribution Linux basée sur Debian et spécialisée dans la sécurité informatique en générale telles que le test d’intrusion, la recherche en sécurité, l’analyse informatique légale et le reverse engineering. Elle inclut une large gamme d’outils de test d’intrusion, dont Metasploit, Nessus, Burp Suite, Wireshark et bien d’autres.

Cette distribution inclut un ensemble d’outils et d’utilitaires en plus d’outils que nous avons présenté plus haut, qui couvrent toutes les étapes d’un test d’intrusion, de la collecte d’informations à la rédaction du rapport final. Parmi les outils les plus connus et utilisés de Kali Linux, que nous avons déja cité quelques un plus haut et d’autres qu’on peut citer :

- Aircrack-ng : un ensemble d’outils pour l’audit des réseaux sans fil, qui permet de capturer et d’analyser les paquets, de craquer les clés WEP et WPA, et de réaliser des attaques par déni de service.

- Hydra : un outil de force brute parallèle, qui permet de tester la robustesse des mots de passe sur différents protocoles et services, tels que FTP, SSH, Telnet, HTTP, etc.

- John the Ripper : un outil de cassage de mots de passe, qui supporte de nombreux formats de hachage et utilise des techniques variées, telles que le dictionnaire, le masque, le bruteforce, etc.

- Maltego : un outil d’analyse et de visualisation des données, qui permet de collecter des informations sur des personnes, des organisations, des sites web, etc., et de représenter graphiquement les liens entre ces entités.

- Nmap : un outil de scan réseau, qui permet de découvrir les hôtes actifs sur un réseau, les ports ouverts sur ces hôtes, les services et les versions associés à ces ports, ainsi que les caractéristiques du système d’exploitation et du pare-feu.

- Responder : un outil pour l’attaque par empoisonnement du protocole LLMNR/NBT-NS/mDNS (Link-Local Multicast Name Resolution/NetBIOS Name Service/Multicast Domain Name System), qui permet de capturer les identifiants en clair ou sous forme de hachage NTLMv1/v2 des utilisateurs du réseau local.

- sqlmap : un outil pour l’exploitation automatique des injections SQL dans les applications web, qui permet de détecter et d’utiliser les vulnérabilités SQL pour exécuter des commandes arbitraires sur le serveur cible, accéder à la base de données sous-jacente, récupérer ou modifier des données sensibles, etc.

Il s’agit d’une distribution Linux complète et pas seulement un outil qui peut être utilisée comme n’importe quelle autre distribution Linux. Elle peut être installée sur un ordinateur physique ou virtuel et une fois installée, vous pouvez accéder aux outils et aux fonctionnalités de sécurité en utilisant le terminal ou l’interface graphique.

Conclusion

Le choix de l’outil de test d’intrusion dépend des besoins spécifiques de l’entreprise ou de l’organisation. Les outils mentionnés ci-dessus sont tous des choix excellents pour cette année de 2023, mais ils présentent des avantages et des inconvénients différents. Il est important de comparer les différents outils avant de faire un choix.